Curso Online de Criptografia de Chave Simétrica

A Equipe Promovendo Conhecimento está melhorando os cursos e aceitamos sujestoes e criticas via painel de contato O curso oferecido acim...

Continue lendoAutor(a): Promovendo Conhecimento

Carga horária: 10 horas

Por: R$ 30,00

(Pagamento único)

Mais de 10 alunos matriculados no curso.

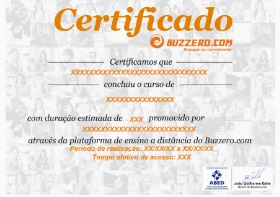

Com certificado digital incluído

Com certificado digital incluído

- Aqui você não precisa esperar o prazo de compensação do pagamento para começar a aprender. Inicie agora mesmo e pague depois.

- O curso é todo feito pela Internet. Assim você pode acessar de qualquer lugar, 24 horas por dia, 7 dias por semana.

- Se não gostar do curso você tem 7 dias para solicitar (através da pagina de contato) o cancelamento ou a devolução do valor investido.*

- Adquira certificado ou apostila impressos e receba em casa. Os certificados são impressos em papel de gramatura diferente e com marca d'água.**

** Material opcional, vendido separadamente.

Modelo de certificados (imagem ilustrativa):

Frente

Frente

Verso

Verso

-

Criptografia de Chave Simétrica

criptografia de chave simétrica

-

Introdução

introdução

o primeiro tipo bastante prático de criptografia é chamado de criptografia simétrica.

um algoritmo utiliza uma chave para converter as informações em algo que se parece com bits aleatórios.

-

Introdução

introdução

o mesmo algoritmo utiliza a mesma chave para recuperar os dados originais.

-

Introdução

introdução

gwen – diretora de vendas.

pao-chi – representante de vendas.

atividade – venda de maquinário de impressão.

produtos – prensas, ferramentas, peças de reposição, serviços de reparo, treinamento.

clientes – jornais, gráficas, universidades, outras. -

Introdução

introdução

pao-chi acaba de receber um memorando de gwen: “…a empresa passa por dificuldades …prepare seus números … ”

uma nova política de preços está sendo delineada pela empresa.

-

Introdução

introdução

no passado, o percentual de desconto baseava-se no tamanho do pedido, nas expectativas de vendas futuras, e outros fatores.

-

Introdução

introdução

a nova política lista os preços para todos os produtos e também indica o menor preço de venda que os representantes podem negociar.

-

Introdução

introdução

agora, o memorando afirma que os representantes de vendas têm autonomia para oferecer descontos ainda maiores.

-

Introdução

introdução

pao-chi quer limitar ao máximo possível quem tem acesso as essas informações.

se os clientes potenciais souberem até onde ele está disposto a negociar os descontos, eles teriam vantagem nas negociações.

-

Introdução

introdução

os clientes existentes poderiam reivindicar reembolsos.

os concorrentes poderiam usar essas informações para ganhar concorrências.

o mercado de ações da empresa poderia ser afetado …

-

Introdução

introdução

como gwen e pao-chi podem manter essas informações em segredo ?

não deixar sair do escritório ?

memorizá-lo ?são 20 páginas.

Pagamento único

Processando...aguarde...

Processando...aguarde...

Cursos Relacionados

-

SEGURANÇA EM JAVA

A EQUIPE PROMOVENDO CONHECIMENTO AGORA ESTÁ OFERECENDO CURSOS EM DIVERSAS AREAS PARA MELHORAR O DESENVOLVIMENTO DE TODOS VALE A PENA CONF...

R$ 23,005h

10+

-

C Sharp

A Equipe Promovendo Conhecimento está melhorando os cursos e aceitamos sugestões e criticas via painel de contato O curso oferecido acim...

R$ 120,0034h

20+

-

GERÊNCIA DE REQUISITOS

MAIS UM CURSO OFERECIDO PELA PROMOVENDO CONHECIMENTO LANÇANDO UMA COLEÇÃO DE NOVOS CURSOS APROVEITEM E ENTRE NA NOSSA PAGINA DE CURSOS PA...

R$ 45,0012h

10+

Encontre-nos no Facebook

Capítulos

- Criptografia de Chave Simétrica

- Introdução

- O que é uma Chave

- Por que uma chave é necessária.

- Por que uma chave é necessária

- O segredo deve estar na chave

- Princípio de Kerckhoff

- Princípios Fundamentais da Criptografia

- Comentando #1

- Princípios Fundamentais da Criptografia

- Gerando uma chave

- O que significa a palavra “aleatória”

- Valores Aleatórios (randômicos)

- Teste de aleatoriedade

- Um Gerador de Números Aleatórios

- RNG

- Gerador de Números Pseudo-Aleatórios (PRNG)

- Gerador de Números Pseudo-Aleatórios (PRNG)

- Gerador de Números Aleatórios (RNG)

- Gerador de Números Pseudo-Aleatórios (PRNG)

- Ataques contra Dados Criptográficos (1)

- Atacando a Semente (1)

- Eles sempre descobrem o algoritmo … (1)

- Ataques contra Dados Criptográficos (2)

- Ataques contra Dados Criptográficos (3)

- Tamanho de Chaves

- Tempo para Força Bruta na Chave

- Tentativas para descoberta de chave

- Algoritmos Simétricos

- Tabela de Chaves

- Criptografia Tradicional

- Cifras de Substituição

- Generalização da Cifra de César

- Cifra de Susbstituição

- Cifra de Transposição

- Algoritmos de Chave Simétrica

- Criptografia Moderna

- Algoritmos de Chave Simétrica

- DES

- DES – Data Encryption Standard

- Triple DES

- Substituições comerciais do DES

- Substituições não comerciais

- Blowfish

- RC2

- RC4

- IDEA – International Data Encryption Algorithm

- RC5

- Twofish

- Serpent

- Rijndael (Origem do AES)

- Rijndael

- AES (novo nome para o Rijndael)

- AES

- Segurança do AES

- A Matemática do AES