Curso Online de SEGURANÇA DE INFORMAÇÃO

SEJA BEM VINDO AO CURSO SEGURANÇA DE INFORMAÇÃO. MODALIDADE ONLINE CURSO LIVRE.

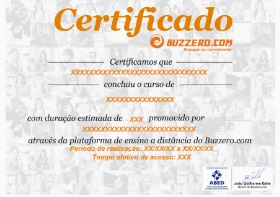

Continue lendo Com certificado digital incluído

Com certificado digital incluído

- Aqui você não precisa esperar o prazo de compensação do pagamento para começar a aprender. Inicie agora mesmo e pague depois.

- O curso é todo feito pela Internet. Assim você pode acessar de qualquer lugar, 24 horas por dia, 7 dias por semana.

- Se não gostar do curso você tem 7 dias para solicitar (através da pagina de contato) o cancelamento ou a devolução do valor investido.*

- Adquira certificado ou apostila impressos e receba em casa. Os certificados são impressos em papel de gramatura diferente e com marca d'água.**

** Material opcional, vendido separadamente.

Modelo de certificados (imagem ilustrativa):

Frente

Frente

Verso

Verso

-

segurança de informação

-

SEJA BEM VINDO

AO CURSO

Segurança de Informação

-

Segurança da informação é uma área vital na era digital em que vivemos. Refere-se à proteção das informações e dos sistemas que armazenam, processam e transmitem essas informações, garantindo sua confidencialidade, integridade e disponibilidade. Essa proteção é crucial para evitar acesso não autorizado, uso indevido, alteração maliciosa ou exclusão de dados sensíveis e para garantir que os sistemas permaneçam operacionais e confiáveis.

-

A importância da segurança da informação aumentou significativamente à medida que a tecnologia avançou e a quantidade de dados digitais cresceu exponencialmente. Empresas, governos, organizações e indivíduos têm um interesse crítico em proteger suas informações contra ameaças cibernéticas e riscos potenciais. Algumas das principais ameaças à segurança da informação incluem:

-

Hackers e Ataques Cibernéticos: Hackers mal-intencionados usam várias técnicas, como phishing, ransomware, malware e ataques de negação de serviço (DDoS), para obter acesso não autorizado a sistemas e dados.

Roubo de Dados: O roubo de informações confidenciais, como dados pessoais, segredos comerciais ou propriedade intelectual, pode ter sérias consequências para os indivíduos e organizações afetadas.

Vulnerabilidades de Software: Softwares com falhas de segurança podem ser explorados por hackers para obter acesso não autorizado. -

Falta de Conscientização: A falta de conscientização e treinamento em segurança da informação pode levar a práticas inadequadas, como senhas fracas ou compartilhamento indevido de informações.

Dispositivos Móveis e IoT: A crescente adoção de dispositivos móveis e da Internet das Coisas (IoT) cria novos pontos de acesso para potenciais ataques cibernéticos.

Engenharia Social: Os hackers também podem explorar a engenharia social para manipular pessoas e obter acesso a informações confidenciais. -

Para garantir uma segurança sólida da informação, são necessárias várias práticas e medidas, incluindo:

Políticas de Segurança: Estabelecer políticas claras de segurança da informação que definam os padrões e procedimentos a serem seguidos pela organização.

Criptografia: Utilizar criptografia para proteger dados confidenciais durante o armazenamento e a transmissão.

Controles de Acesso: Implementar controles de acesso adequados, como autenticação multifator, para garantir que apenas pessoas autorizadas tenham acesso aos dados e sistemas. -

Atualizações e Patches: Manter todos os softwares atualizados com as últimas correções de segurança para evitar vulnerabilidades conhecidas.

Backup e Recuperação de Dados: Fazer backups regulares dos dados críticos e implementar planos de recuperação de desastres.

Monitoramento e Detecção: Utilizar ferramentas de monitoramento e detecção de ameaças para identificar atividades suspeitas ou invasões em tempo real. -

Conscientização e Treinamento: Capacitar funcionários e usuários finais para reconhecer e lidar com ameaças de segurança da informação.

Conformidade com Regulamentações: Seguir as regulamentações e padrões de segurança relevantes para o setor em que a organização opera.

A segurança da informação é uma responsabilidade contínua e compartilhada por todos os envolvidos, desde executivos e gestores até os usuários finais. A abordagem proativa e a constante atualização das práticas de segurança são fundamentais para proteger informações valiosas e garantir a confiança nas operações digitais. -

POLITICAS DE SEGURANÇA DE INFORMAÇÃO.

As políticas de segurança da informação são documentos essenciais que estabelecem diretrizes, regras e práticas para proteger as informações de uma organização contra ameaças cibernéticas, violações de dados e outros riscos relacionados à segurança. Essas políticas são projetadas para garantir que a segurança seja tratada de forma consistente e abrangente em toda a organização, independentemente de seu tamanho ou setor de atuação.

-

A criação de políticas de segurança de informação é um processo cuidadoso que envolve várias etapas:

Avaliação de Riscos: Antes de desenvolver as políticas, é fundamental conduzir uma avaliação de riscos. Isso envolve a identificação dos ativos críticos, ameaças potenciais, vulnerabilidades e impactos potenciais de uma violação de segurança.

Pagamento único

Processando...aguarde...

Processando...aguarde...

Cursos Relacionados

-

SEGURANÇA DA INFORMAÇÃO (INFOSEC)

A segurança da informação (InfoSec) permite que as organizações protejam informações digitais e analógicas. A InfoSec oferece cobertura p...

R$ 26,9012h

-

Sistemas de Informação

O curso de Sistemas de Informação tem como objetivo formar profissionais que contribuam para a solução de problemas de tratamento de info...

R$ 24,9045h

20+

-

INVESTIGAÇÃO E DETETIVE PARTICULAR

O Curso de Investigação e Detetive Particular é um Curso Prático e indispensável para quem pretende adquirir uma nova e rentável profissã...

R$ 230,0012h

300+

Encontre-nos no Facebook

Capítulos

- segurança de informação

- POLITICAS DE SEGURANÇA DE INFORMAÇÃO.

- CONHECIMENTOS DE SEGURANÇA, PROCEDIMENTOS DE SEGURANÇA E GERENCIAMENTO DE INFORMAÇÃO.

- Normas ABNT NBR ISO/IEC 27001:2022

- ABNT NBR ISO/IEC 27002:2022

- Confiabilidade, integridade e disponibilidade

- Mecanismos de segurança

- CONTROLE DE ACESSO SEGURANÇA DA INFORMAÇÃO

- Gerência de riscos

- Ameaça, vulnerabilidade e impacto

- Ciclo de Vida de Desenvolvimento Seguro (SDL Security Development Lifecycle)

- Análise estática e dinâmica de código (SAST Static Application Security Testing e DAST Dynamic Application Security Testing